Lade die neuste BitBoxApp hier herunter: bitbox.swiss/download

Dieser Release enthält ein Sicherheitsupdate für die Firmware der BitBox02 Nova, sowie weitere Verbesserungen.

Sicherheit geht vor

Unser Open-Source Code und Bug-Bounty-Programm fördern unabhängige Reviews und Sicherheitsbewertungen der BitBox Hardware-Wallets. Dazu gehören auch transparente Berichte, nachdem eine Schwachstelle identifiziert und behoben wurde. Sicherheit hat bei BitBox immer höchste Priorität, und das Marmorera-Update dient als gutes Beispiel dafür.

TL;DR: In diesem Update wurden zwei Schwachstellen in der Firmware der BitBox02 Nova behoben: eine mit geringer und eine mit moderater Auswirkung. Es ist unwahrscheinlich, dass du davon betroffen bist, da das erfolgreiche Ausnutzen einen fortgeschrittenen Angreifer mit physischem Zugriff auf das Gerät und hohen technischen Fähigkeiten erfordern würde. Selbst dann gilt es nur für ein sehr spezifisches Nutzungsszenario der BitBox02 Nova, bei dem dasselbe Gerätepasswort auf mehreren Geräten wiederverwendet wird. Alle anderen Nutzer sind nicht betroffen. Wir empfehlen, auf die neue Version der BitBoxApp zu updaten und ein Firmware-Upgrade durchzuführen.

Schauen wir uns einmal die technischen Details dieses Sicherheitsupdates an und inwiefern Nutzer davon betroffen sein können.

Was ist passiert?

Andrew Kozlik, Head of Research and Development bei Trezor, hat am 26. Oktober 2025 im Rahmen unseres Bug-Bounty-Programms zwei Schwachstellen in der BitBox02 Nova Firmware gemeldet. Konkret geht es um die Konfiguration des Infineon OPTIGA™ Secure Chips, der in der BitBox02 Nova verwendet wird.

Beide Schwachstellen erfordern physischen Zugriff auf das Gerät, einschließlich Lesezugriff auf bestimmte Teile des Speichers des Mikrocontrollers sowie die Fähigkeit, direkt mit dem Secure Chip zu kommunizieren – also ein sehr fortgeschrittenes Angriffsszenario. Dieses Maß an Zugriff auf das Gerät zu erlangen ist an sich schon schwer umzusetzen, und es ist wahrscheinlich, dass das Gerät dabei zerstört werden würde.

Die beiden Schwachstellen lassen sich wie folgt zusammenfassen:

- Die erste Schwachstelle kann es einem Angreifer (unter den oben genannten Annahmen) ermöglichen, auf einen bestimmten Konfigurations-Slot auf dem Secure Chip zuzugreifen und dessen Inhalt auszulesen. Da dieser Slot explizit als nicht auslesbar konfiguriert war, betrachten wir dies als Bug des Secure Chips selbst. Die BitBox02 Nova verwendet jedoch bereits mehrere solcher Konfigurations-Slots zur Redundanz, als Teil unseres Defense-in-Depth Ansatzes, wodurch die Schwachstelle nicht ausgenutzt werden kann und somit keine Auswirkungen hat.

- Die zweite Schwachstelle kann es einem Angreifer ermöglichen, das Gerätepasswort zu erraten, indem das übliche Limit von 10 Entsperrversuchen umgangen wird. Dies ist möglich, indem bestimmte Datenobjekte auf dem Secure Chip teilweise zurückgesetzt werden. Dabei wird jedoch der Schlüssel gelöscht, der benötigt wird, um auf den gespeicherten Seed des Geräts zuzugreifen. Dadurch bleibt der Seed sicher, und das ermittelte Gerätepasswort ist nutzlos, solange es nicht auf anderen Geräten wiederverwendet wird.

Das heute veröffentlichte Marmorera-Update behebt beide Schwachstellen, und wir empfehlen allen Nutzern, die neue Version der BitBoxApp zu installieren und ein Firmware-Upgrade durchzuführen. Uns liegen keine Berichte über verlorene Gelder vor und wir haben keine Hinweise darauf gefunden, dass die Schwachstelle ausgenutzt wurde.

Wir möchten Andrew Kozlik außerdem dafür danken, dass er seine Erkenntnisse und seine Expertise mit uns geteilt hat und damit geholfen hat, die Sicherheit der BitBox zu verbessern. Er wird eine entsprechende Belohnung erhalten.

Bin ich betroffen?

Die Schwachstelle trifft nur auf ein spezifisches Nutzungsszenario der BitBox02 Nova zu und erfordert fortgeschrittenen physischen Zugriff sowie ein hohes Maß an technischem Wissen.

- Wenn ein Angreifer eine BitBox02 Nova gestohlen und einen fortgeschrittenen physischen Angriff durchgeführt hat, könnte er dabei das Gerätepasswort erraten haben. Da dabei der Schlüssel gelöscht wird, der den Zugriff auf den Seed des Geräts ermöglicht, bleibt der Seed auf diesem Gerät sicher. Allerdings könnte das erlangte Gerätepasswort anschließend auf einem zweiten Gerät verwendet werden, um dieses zu entsperren – sofern dieses zweite Gerät ebenfalls dasselbe Gerätepasswort verwendet.

- Wenn du nur eine einzelne BitBox02 Nova verwendest und/oder mehrere Hardware-Wallets mit jeweils unterschiedlichen Gerätepasswörtern nutzt, bist du nicht betroffen. Wie zuvor beschrieben, liegt das daran, dass der Schlüssel für den Seed im Prozess des Versuchs, das Gerätepasswort zu ermitteln, gelöscht wird.

- Die ursprüngliche BitBox02 ist von dieser Schwachstelle nicht betroffen, da sie einen anderen Secure Chip verwendet.

Die Abwehrmechanismen der BitBox02 Nova und ihre Dual-Chip-Architektur haben dazu beigetragen, dass die beiden Schwachstellen keine schwerwiegenden Auswirkungen hatten. Besonders wertvoll hat sich dabei erwiesen, dem Secure Chip und seinen Sicherheitsannahmen nicht zu vertrauen, da weder das Auslesen des Konfigurations-Slots auf dem Secure Chip noch das Erlangen des Gerätepassworts dazu geführt hat, dass der Seed des Geräts kompromittiert wurde.

Erwähnt werden sollte außerdem, dass die Schwachstelle in jedem Fall auch dann nicht ausnutzbar ist, wenn ein starkes Gerätepasswort verwendet wird, da ein Brute-Force-Angriff auf das Gerätepasswort dann schlicht nicht möglich ist.

Angesichts des erforderlichen fortgeschrittenen physischen Zugriffs sowie des sehr spezifischen Nutzungsszenarios, um ein Gerätepasswort zu erhalten, kann die Gesamtauswirkung der Schwachstellen als gering bis moderat eingestuft werden.

Was sollte ich tun, um sicher zu bleiben?

Stelle sicher, dass du auf die neueste Version der BitBoxApp aktualisierst und die neueste Firmware-Version auf deinen Geräten installierst. Du kannst die neueste App-Version hier herunterladen: bitbox.swiss/download.

In der neuen Version der BitBoxApp ist die neueste Firmware-Version 9.25.0 mit enthalten. Du kannst die Firmware aktualisieren, indem du zu Einstellungen > Gerät verwalten > Firmware navigierst. Entsperre nach dem Upgrade das Gerät einmal und prüfe, dass in den Geräteinformationen nun die Version 9.25.0 angezeigt wird.

Wie immer gilt: Sei besonders aufmerksam gegenüber möglichen Phishing E-Mails, die Sicherheitsankündigungen wie diese ausnutzen könnten, um Angst und Unsicherheit zu erzeugen. BitBox wird niemals nach deinen Wiederherstellungswörtern fragen, und du solltest sie niemals irgendwo eingeben – außer direkt auf deiner BitBox.

Gerätepasswort ändern

Mit dem Marmorera-Update kann das Gerätepasswort der BitBox jetzt bequem geändert werden, unter Einstellungen > Gerät verwalten > Gerätepasswort ändern. Dann wählst und bestätigst du einfach das neue Gerätepasswort auf der BitBox. Fertig!

Bisher war die einzige Möglichkeit zur Änderung des Gerätepassworts ein Zurücksetzen der BitBox auf Werkseinstellungen. Jetzt macht ein Klick in den Einstellungen diesen Prozess schnell und einfach, insbesondere beim Verwalten mehrerer Geräte.

Beachte, dass das Gerätepasswort eine Geräteeinstellung ist und nichts mit deinem Wallet-Backup zu tun hat. Das bedeutet: Wenn du mehrere BitBox-Geräte verwendest, ändert der Wechsel des Gerätepassworts auf einem Gerät das Passwort auf anderen Geräten nicht.

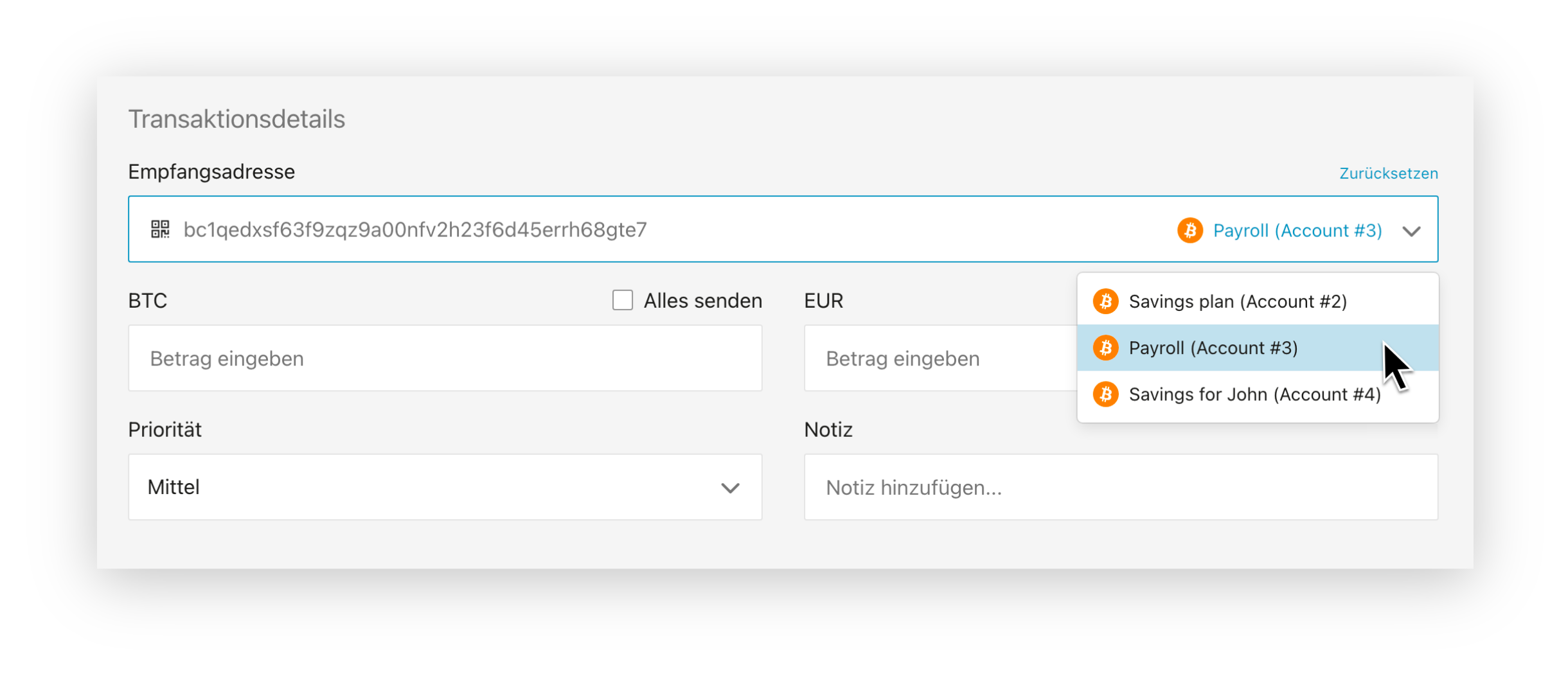

An eigenes Konto senden

Beim Senden einer Transaktion an sich selbst, entweder um Coins auf ein anderes Konto zu verschieben oder um UTXOs zu konsolidieren, kann nun direkt das gewünschte Konto über ein Menü ausgewählt werden. Die BitBoxApp verwendet dann automatisch die nächste ungenutzte Empfangsadresse des ausgewählten Kontos für die Transaktion.

Somit müssen Empfangsadressen nicht mehr manuell erstellt und kopiert werden – denn die BitBoxApp kann dies natürlich auch selbst erledigen. Stelle dennoch wie immer sicher, dass du die Empfangsadresse direkt auf deiner BitBox verifizierst. Dort wird außerdem einen Hinweis wie “This BitBox (Account #1)“ bei Adressen, die zu deiner eigenen Wallet gehören, angezeigt.

Weitere Verbesserungen

Dieser Release enthält außerdem weitere kleinere Verbesserungen und Fehlerbehebungen:

- Die Transaktionsdetails wurden mit einer neuen Oberfläche modernisiert.

- MicroSD-Karten-Backups werden nun von neu nach alt sortiert, für eine bessere Übersicht.

- Wenn weniger als 10 Entsperrversuche verbleiben, zeigt die BitBox nun die übrige Anzahl Versuche an, bevor das Gerätepasswort eingegeben wird.

- Die Anordnung der Geräteeinstellungen wurde umstrukturiert.

- Die Schriftgröße orientiert sich nun an der Systemeinstellung auf Android, sodass die Schriftgröße erhöht werden kann, während die Lesbarkeit erhalten bleibt.

- Aktuell aktive Währungen wurden in der Auswahl nach oben verschoben

- Konnektivitätsprobleme auf Android beim Wechsel zwischen WLAN und Mobilfunk wurden behoben.

- Ein Problem wurde behoben, bei dem Spracheinstellungen beim Neustart der App manchmal nicht gespeichert wurden.

- Die Unterstützung für Android Version 6 oder niedriger wurde eingestellt.

Wie kann ich auf dem Laufenden bleiben?

Um über Sicherheitsupdates wie dieses, neue Features und Verbesserungen sowie weitere Bitcoin-bezogene Themen informiert zu werden, kannst du die BitBox News abonnieren.

Wie immer: Zögere bitte nicht, unser Support-Team bei Fragen zu kontaktieren.

Vielen Dank für die fortlaufende Unterstützung,

Das BitBox-Team

FAQs

Gilt die Schwachstelle auch für die optionale Passphrase?

Nein, optionale Passphrasen werden nicht auf der BitBox gespeichert und können daher nicht extrahiert werden. Im unwahrscheinlichen Fall eines erfolgreichen Exploits der oben beschriebenen Schwachstelle hätte die Verwendung einer sicheren optionalen Passphrase einen Angreifer zusätzlich daran gehindert, auf die durch eine Passphrase geschützte Wallet zuzugreifen.

Was ist ein Brute-Force-Angriff?

“Brute-Forcing” eines Passworts bedeutet immer wieder zu raten, bis man das richtige gefunden hat. Die BitBox verhindert solche Brute-Force-Versuche auf das Gerätepasswort normalerweise, indem sie ein Limit durch einen Hardware-Zähler auf dem Secure Chip erzwingt.

Hätte ein sicheres Gerätepasswort zusätzliche Sicherheit gebracht?

In diesem spezifischen Szenario ja, da ein Angreifer das Gerätepasswort trotzdem erraten hätte müssen. Ein komplexeres Gerätepasswort hätte einen Exploit also ebenfalls zusätzlich verhindert.